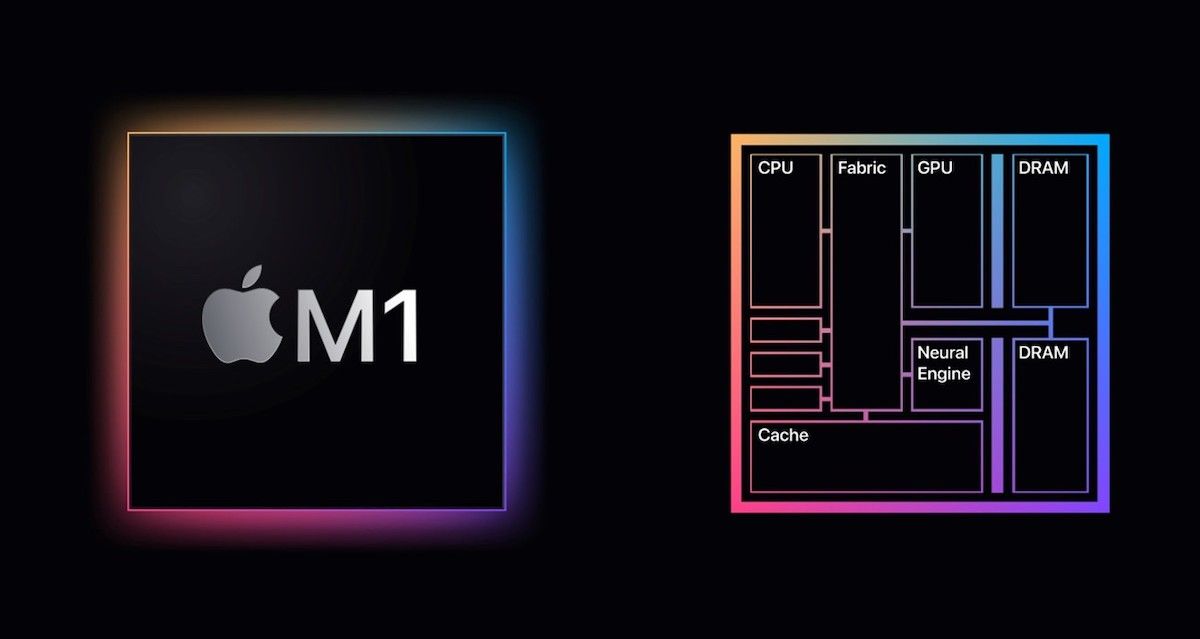

به گزارش فاواپرس، این آسیبپذیری در یک مکانیزم امنیتی در تراشه M1 اپل پیدا شده که «کد احراز هویت اشارهگر» (PAC) نام دارد. این قابلیت طراحی شده تا تزریق کدهای مختلف به حافظه دستگاه را دشوارتر کند. این ویژگی همچنین سطحی از ایمنی را در برابر اکسپلویتهای سرریز بافر ایجاد میکند.

اما محققان MIT حمله جدیدی را ترتیب دادهاند که حملات تخریب حافظه و اجرای تخمینی را با هم ترکیب میکند تا این قابلیت امنیتی را دور بزند.

این حمله نشان میدهد که بدون بر جا گذاشتن رد پا میتوان احراز هویت اشارهگر را رد کرد و با توجه به این که در این روش از مکانیزمی در سطح سختافزار استفاده میشود، بهروزرسانی نرمافزاری نمیتواند راهی برای رفع این مشکل باشد.

حمله به تراشه M1 اپل چگونه انجام میشود؟

حمله به تراشه M1 اپل که با نام Pacman معرفی شده، کد احراز هویت اشارهگر را حدس میکند. این کد یک امضای رمزنگاریشده است که دستکاری نشدن اپلیکیشنها را تایید میکند. حمله مذکور با استفاده از تکنیک اجرای تخمینی انجام میشود که روشی برای افزایش سرعت پردازندههای مدرن از طریق حدس زدن خطوط مختلف در فرآیند محاسبات است.

محققان MIT در قالب اثبات مفهوم نشان دادهاند که این حمله حتی روی کرنل هم کار میکند. کرنل هسته نرمافزاری سیستم عامل یک دستگاه به حساب میآید و این اتفاق میتواند مشکلات زیادی را برای آینده همه سیستمهای آرم که از PAC استفاده میکنند، به وجود آورد.

اپل از مکانیزم احراز هویت اشارهگر در همه تراشههای مبتنی بر آرم از جمله M1 ،M1 پرو و M1 مکس استفاده کرده است. از چند تولیدکننده دیگر مثل کوالکام و سامسونگ هم انتظار میرود که در آینده از این قابلیت امنیتی استفاده کنند.

سخنگوی اپل در واکنش به این گزارش گفت: «میخواهیم از تلاش محققان تشکر کنیم چون این اثبات مفهوم درک ما نسبت به این تکنیکها را افزایش میدهد. بر اساس بررسیهای ما و اطلاعاتی که محققان در اختیارمان قرار دادهاند، این مشکل ریسکی فوری را متوجه کاربران ما نمیکند و به تنهایی برای دور زدن تدابیر امنیتی سیستم عامل کافی نیست.»