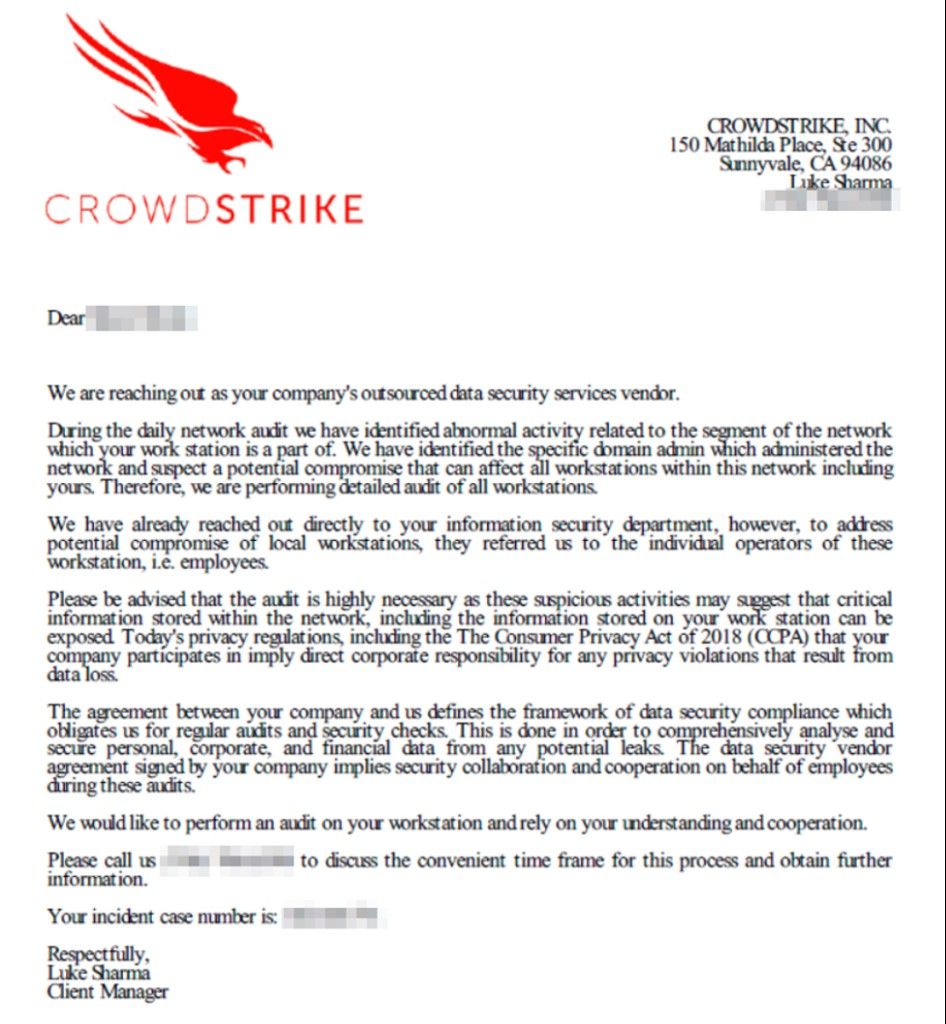

به گزارش فاوا پرس به نقل از مرکز مدیریت راهبردی افتا، در ایمیلهای فیشینگ این کارزار طوری وانمود میشود که شرکت دریافتکننده ایمیل هک شده و قربانی میبایست با شمارهتلفن درج شده در ایمیل تماس بگیرد.

این کارزار از تاکتیکهای مهندسی اجتماعی مشابه که در کارزارهای اخیر همچون BazarCall 2021 بکار گرفته شده، استفاده میکند.

احتمال میرود در جریان این کارزار مهاجمان از ابزارهای معمول همکاری از راه دور (Remote Collaboration Tool – بهاختصار RAT) برای دسترسی و نفوذ اولیه، ابزارهای متداول تست نفوذ برای گسترش آلودگی به دستگاههای مجاور در شبکه و در نهایت اجرای کدهای مخرب بهمنظور آلودهسازی دستگاهها به باجافزار یا سرقت اطلاعات استفاده میکنند.

در این کارزارها که به «برگردان تماس» (Callback) معروف هستند، مهاجمان ایمیلهایی در ظاهر از جانب شرکتهای امنیتی برجسته ارسال میکنند. آنها در متن ایمیل ادعا میکنند که این شرکت امنیتی خطری احتمالی را در شبکه آنها شناسایی کرده و همانند سایر کارزارهای «برگردان تماس»، یک شمارهتلفن برای دریافتکننده ایمیل ارسال میکنند.

در حملات قبلی، در زمان تماس قربانیان با شماره درج شده در اینگونه ایمیلها، مهاجم آنها را متقاعد میکرد تا به بهانه بررسی اولیه نرمافزارهای RAT را در شبکه خود نصب کنند.

بهعنوانمثال، محققان شرکت کراوداسترایک کارزار «برگردان تماس» مشابهی را در اسفند ۱۴۰۰ شناسایی کردند که در آن مهاجمان، AteraRMM و سپس Cobalt Strike را جهت گسترش آلودگی به دستگاههای مجاور در شبکه و اجرای بدافزار نصب کردند.

این در حالی است که در حال حاضر این محققان نمیدانند دقیقاً از چه نوع بدافزاری در این کارزار استفاده شده اما احتمالاً هدف مهاجمان انتشار باجافزار بهمنظور کسب درآمد است.

کارزارهایی نظیر BazarCall 2021 در نهایت منجر به آلودگی به باجافزار Conti شده است، اگرچه اخیراً این باجافزار بهعنوان یک سرویس اجارهای (Ransomware-as-a-Service – بهاختصار RaaS) فعالیت خود را متوقف کرده است. کارزار BazarCall 2021 اولین موردی بود که هویت نهادهای امنیت سایبری را جعل کرده بود و باتوجهبه ماهیت اضطراری آن، احتمال موفقیت بالقوه بیشتری داشت.